Entre 23% et 40% de perte de CA pour les entreprises à cause de la mauvaise qualité de leurs données !

I – Rappel des faits et états des lieux du marché

II – Les enjeux de la data

III – La méthode

IV – Applications dans le secteur automobile

Entre 23% et 40% de perte de CA pour les entreprises à cause de la mauvaise qualité de leurs données !

I – Rappel des faits et états des lieux du marché

II – Les enjeux de la data

III – La méthode

IV – Applications dans le secteur automobile

99,95% de taux de disponibilité ! Nos Datacenters sont certifiés HDS et implantés en France…

I – Tiers 3+

II – Green IT

III – SLA

IV – Sécurité des bâtiments et incendies

V – Certifications

VI – Nos campus

VII – Services et Commodités

Animé par une forte ambition de développement et de proximité sur le terrain, Cyllene continue d’accroître son maillage territorial avec une nouvelle implantation dans le Sud-Ouest de la France.

En lien avec sa stratégie d’expansion et dans le but de répondre à la demande croissante de ses clients, Cyllene annonce son arrivée en Nouvelle Aquitaine.

Ce nouvel espace de travail flexible et collaboratif, correspond parfaitement à la culture et aux valeurs de Cyllene avec des installations de pointe pour répondre aux besoins de la clientèle.

Les locaux sont situés à Pessac, plus précisément au sein du Parc Ampéris, rue Thomas Edison, un lieu dynamique et en pleine croissance qui offre un nouveau terrain de jeu permettant de prendre part à des projets structurants puisqu’ils constituent une opportunité de nourrir des relations fortes avec l’écosystème régional.

Un plan de développement ambitieux :

Une équipe de collaborateurs motivés est d’ores et déjà installée pour maintenir un niveau de prestation de haute qualité et pour accueillir les futurs recrutements et talents régionaux.

Des mois que tout le monde en parle : le 1er Juillet 2023 signera la fin de Google Analytics Universal. Plus aucune donnée ne sera collectée à partir de cette date. Si vous voulez conserver votre outil de mesure de votre site Web, il vous faudra migrer vers une autre solution Analytics : Google Analytics 4 (GA4) ou une autre solution du marché.

1. Migration vers GA4

Notez que GA4 n’intègre pas vos données historiques Universal (qui resteront disponibles jusqu’au 31/12/2023). Si vous ne l’avez pas encore fait, il devient donc urgent de passer sur cette nouvelle propriété afin de vous constituer un historique de données comparatives à N-1.

Comment migrer de GA Universal à GA 4?

Google propose de faire la bascule automatiquement :

Le 1er juillet 2023, cette propriété cessera de traiter des données. A partir de mars 2023, vous devrez créer une propriété Google Analytics 4 (GA4) pour ne pas interrompre la mesure de votre site web. Si vous ne le faites pas, elle sera créée pour vous d’après votre propriété d’origine, en réutilisant les balises existantes du site.

Google

Attention cependant, les données ne seront que partiellement migrées : vos audiences, vos objectifs, les associations types Google Ads, etc. devront être redéfinis.

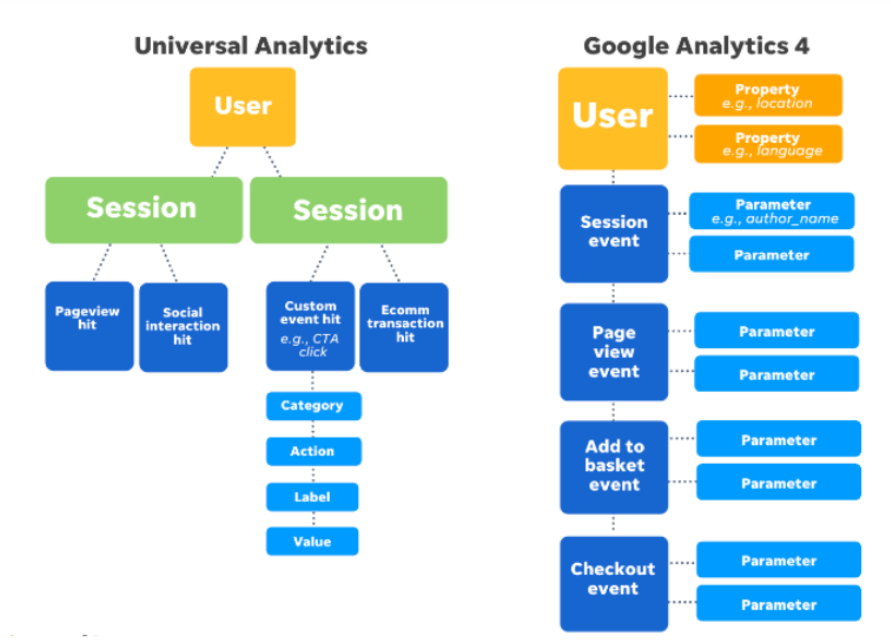

Contrairement à Google Universal qui s’appuyait sur un modèle de données orienté sur les sessions (interactions d’utilisateurs sur un site web dans un temps limité), GA4 nécessite le paramétrage d’évènements (actions réalisées sur le site ou l’application : clics, scroll, pages vues etc.)

Google Analytics 4 propose de nombreuses options de personnalisation des rapports. Son interface peut parfois être déstabilisante et retrouver ou exploiter correctement ses données peut vite s’avérer complexe.

GA 4 est une version entièrement nouvelle de Google Analytics, bien distincte de la précédente. Il faut l’appréhender comme un produit à part entière. C’est pourquoi il est fortement conseillé de vous faire accompagner dans votre projet de migration.

2. Migration vers une solution alternative à GA4

Google Analytics est actuellement incompatible avec les exigences RGPD et les directives de la CNIL :

Des alternatives existent : Matomo (anciennement Piwik), Piano (AT Internet), Eulerian …

Contrairement à Google, ces solutions sont légalement exemptées de consentement par la CNIL. Vous affranchir de l’obtention du consentement vous permet de maximiser votre collecte de données relatives à la mesure d’audience.

Vous vous interrogez sur l’intérêt de conserver l’environnement Google à long terme et souhaitez un accompagnement pour migrer sur un outil exempt de consentement ? Nos équipes peuvent vous conseiller.

3. Comment réaliser sa migration ?

Quelle que soit la solution choisie, nos experts Cyllene vous proposent un accompagnement en plusieurs étapes :

Pour aller plus loin : Des questions sur la configuration de vos outils en mode Server-Side, sujet phare de 2023 ? Nous sommes là pour échanger !

Sous l’angle des médias et des conversations de comptoir, le moral des Français est en berne (inflation, guerre en Ukraine, dérèglement climatique, choc énergétique, réforme des retraites…). Dans ce contexte, il apparait urgent de remettre à l’ordre du jour l’antidote à tous les désespoirs : l’optimisme ! Nous cultivons cet état d’esprit depuis toujours chez Cyllene en préférant voir (ou boire, c’est selon) le verre à moitié plein qu’à moitié vide.

L’optimisme n’est pas une forme de naïveté mais une force dont les bienfaits sont indéniables tant dans

notre vie professionnelle que personnelle. La pauvreté dans le monde recule, la couche d’ozone se reconstitue, les avancées technologiques et scientifiques sont spectaculaires…Osons donc plutôt l’optimisme !

L’entreprise s’est considérablement complexifiée au cours des dernières décennies mais son principal objectif reste immuable : produire et commercialiser afin d’en dégager un profit. Fort est de constater que l’écosystème ‘’start-up’’ a fait preuve d’une remarquable amnésie en privilégiant, à coups de levées de fonds spectaculaires, l’hypercroissance à la rentabilité. La hausse des taux d’intérêt et l’assèchement des liquidités sur les marchés vont sonner la fin de la récréation, la fin de l’argent facile, la fin des valorisations extravagantes en regard des pertes abyssales ! Ne serait-ce donc pas tout simplement la fin du monde fantasmé de la ‘’start-up nation’’ et le retour aux fondamentaux si chers à Cyllene ?

Après un été caniculaire, attendons-nous à une rentrée toute aussi chaude avec une pénurie d’à peu près tout en commençant par l’énergie bien sûr, celle que l’on met dans les moteurs mais visiblement aussi celle qui alimente les êtres humains tant la pénurie de ressources semblent encore plus flagrante que celle d’essence, de gaz ou d’électricité… Déficit que l’on essaie d’endiguer à grand coup d’aides et de subvention mais n’est-ce pas précisément l’inverse qui devrait se pratiquer afin de redynamiser le tout ?

Découvrez comment être serein quant à la protection et à la sauvegarde de vos données en visionnant nos 3 spots vidéos.

Nos vidéos ont été réalisées en partenariat avec Cohesity, spécialiste de la protection et de la sauvegarde des données !

L’été est là et si la période des congés a commencé, notre vigilance ne doit en être qu’accrue. C’est en effet lors des congés de Juillet et d’Aout que l’on constate le plus de fraude « au Président », les malveillants profitants les absences au sein des services financiers et achats et de la Direction.

Au cours des derniers mois le périmètre CYLLENE a poursuivi son évolution: installation du site de Procession, rachat de la société AW Innovate (strasbourg), et nouvel actionnariat 100% français, toujours dans la même logique de souveraineté. La désignation de Jean Baptiste Courtin comme RSSI adjoint s’inscrit dans le développement de la Fonction Sécurité, dont nous reparlerons bientôt.

L’offre Cyber est maintenant mature et nous sommes en capacité d’accompagner les demandes de nos clients, en particulier pour les prestations SOC.

En cette période de rentrée, un rappel sur l’adresse de contact de la cellule Cyllene Cyber à privilégier pour les demandes d’infos (expertises de la cellule, offres commerciales, etc…) et les problèmes internes de sécurité, remontées d’incidents : Cyber@groupe-cyllene.com. Pour mémoire, l’adresse SOC@groupe-cyllene.com n’est destinée qu’à la réception de mails provenant d’expéditeurs (clients, services de l’État…) Explicitement autorisés à l’utiliser.

Les séances de sensibilisation obligatoires pour tous les nouveaux arrivants au sein du Groupe ont repris. Elles sont organisées par le département RH qui organise les dates et les groupes en liaison avec les managers et l’activité. Elles peuvent se dérouler à Nanterre ou Procession. Elles vont être complétées par des séances plus « techniques » destinées en particulier aux développeurs.

L’actualité Cyber pour tous

Votre smartphone est votre compagnon quotidien. Il y a de fortes chances que la plupart de vos activités en dépendent, de la commande de nourriture à la prise de rendez-vous médicaux. Cependant, le paysage des menaces nous rappelle toujours à quel point les smartphones peuvent être vulnérables. Les principales menaces pour la sécurité mobile sont la fuite de données, un logiciel espion prétendant être une mise à jour, les logiciels malveillants via SMS. Mais alors comment défendre son appareil mobile, utilisez des systèmes d’exploitation mis à jour, ayez toujours un pare-feu sécurisant votre appareil, soyez prudent sur les magasins d’applications, utilisez un VPN et ne jailbreakez / rooter pas votre appareil. Pour en savoir plus, nous vous invitons à lire l’article de Thehackernews.

À l’occasion du Forum International de la Cybersécurité (FIC) 2022 qui s’est déroulé à Lille, le gouvernement a annoncé le lancement de son module «Assistance cyber en ligne», propulsé par le dispositif cybermalveillance.gouv.fr. Ce module s’adresse aussi bien aux particuliers, qu’aux entreprises ou aux administrations publiques. Il peut être intégré sur n’importe quel site Internet, sous la forme d’un widget qui va venir se positionner sur l’écran. En cliquant dessus, l’utilisateur peut accéder à ce fameux outil de diagnostic en ligne, sans même quitter le site sur lequel il se trouve, même si au final on est renvoyé vers une page d’aide du site cybermalveillance.gouv.fr. Une série de questions est posée pour effectuer le diagnostic : statut (particulier, entreprise…), où se situe le problème (ordinateur, smartphone, site Internet, e-mail, banque…), ce que constate l’utilisateur (fonctionnement anormal, message d’alerte, piratage constaté…), etc… La souscription est gratuite et le gouvernement mentionne que l’intégration du module «Assistance cyber en ligne» est simple, tout en étant configurable. Au sein d’un espace privé, le site qui intègre le module bénéficie de statistiques des menaces rencontrées par les victimes. L’article est consultable sur le site d’IT-Connect.

Le 13 mai 2022 un accord provisoire a été annoncé entre le Conseil européen et le Parlement européen portant sur les mesures contenues dans la directive NIS 2 visant à mettre à jour et renforcer les exigences juridiques européennes en termes de cybersécurité. Les principales mesures visées par la directive NIS 2 sont la précision et l’extension du champ d’application de la directive, l’extension des obligations de cybersécurité (principalement sur la gestion des risques, les obligtions de reporting, la divulgation de vulnérabilités, les contrôles, les sanctions). L’effort d’actualisation, de renforcement et d’harmonisation des exigences européennes de cybersécurité ne peut être que salué au vu de la place centrale qu’occupent désormais les risques cyber d’un point de vue géostratégique, économique ou social. La prise en compte des entités tierces, le déplacement vers une approche proactive, et la prise en compte des évolutions des pratiques comme celle de vulnerability disclosure font de ce texte une avancée certaine pour encourager le développement d’une Europe digitale forte et soudée. L’article est consultable sur le site de journaldunet.

Sécurité Technique

Mauvaise semaine pour Microsoft avec la découverte par des chercheurs d’une vulnérabilité critique, nommée Follina et devenue la CVE-2022-30190. Elle s’appuie sur des documents Word malveillant capable d’exécuter des commandes PowerShell via l’outil de diagnostic Microsoft (MSDT). Hier, c’est autour de l’outil de Windows Search d’être utilisé pour ouvrir automatiquement une fenêtre de recherche. Là encore le mode opératoire est similaire avec le simple lancement un document Word. Le problème de sécurité peut être exploité car Windows supporte un gestionnaire de protocole URI appelé « search-ms ». Il donne la capacité aux applications et aux liens HTML et lancer des recherches personnalisées sur un terminal. En l’absence de patch, Microsoft propose une solution d’atténuation. Ainsi, les administrateurs et les utilisateurs peuvent bloquer les attaques exploitant CVE-2022-30190 en désactivant le protocole URL MSDT. Par ailleurs, l’antivirus Microsoft Defender 1.367.719.0 ou une version plus récente contient désormais des détections de l’exploitation possible de vulnérabilités sous différentes signatures. L’article est consultable sur le site Lemondeinformatique.

Des détails techniques sont apparus sur une vulnérabilité de haute gravité affectant certaines versions de la solution de messagerie Zimbra que les pirates pourraient exploiter pour voler des identifiants sans authentification ni interaction de l’utilisateur. Le problème de sécurité est actuellement suivi en tant que CVE-2022-27924 et affecte les versions 8.8.x et 9.x de Zimbra pour les versions open-source et commerciales de la plate-forme. La faille a été décrite dans un rapport de chercheurs de SonarSource, qui l’ont résumée comme «l’empoisonnement Memcached avec une requête non authentifiée». L’exploitation est possible via une injection CRLF dans le nom d’utilisateur des recherches Memcached qui est une instance de service interne qui stocke des paires clé/valeur pour les comptes de messagerie afin d’améliorer les performances de Zimbra en réduisant le nombre de requêtes HTTP au service de recherche. Memcache définit et récupère ces paires à l’aide d’un protocole textuel simple. Les chercheurs expliquent qu’un acteur malveillant pourrait écraser les entrées de route IMAP pour un nom d’utilisateur connu via une requête HTTP spécialement conçue à l’instance vulnérable de Zimbra. Ensuite, lorsque l’utilisateur réel se connecte, le proxy Nginx dans Zimbra transmet tout le trafic IMAP à l’attaquant, y compris les informations d’identification en texte brut. Le 10 mai, le fournisseur de logiciels a résolu les problèmes via ZCS 9.0.0 Patch 24.1 et ZCS 8.8.15 Patch 31.1 en créant un hachage SHA-256 de toutes les clés Memcache avant de les envoyer au serveur. Pour en savoir plus sur les détails techniques de la vulnérabilité, n’hésitez pas à consulter cet article depuis le site web de Bleepingcomputer.

Au sein de son Patch Tuesday de juin 2022, Microsoft a introduit un correctif pour la vulnérabilité zero-day baptisée «Follina» qui touche le composant MSDT de Windows. La faille de sécurité Follina est exploitée au travers de documents Word malveillants qui s’appuient sur un appel «ms-msdt://» pour exécuter du code malveillant (commandes PowerShell, par exemple) sur les machines, sans même avoir besoin d’utiliser une macro. Le fameux composant MSDT pour Microsoft Support Diagnostics Tool, est un utilitaire de Microsoft qui est utilisé pour collecter des données qui seront ensuite analysées par le support afin de diagnostiquer et résoudre un incident. Ici, son usage est détourné. Cette vulnérabilité touche toutes les versions de Windows, à partir de Windows 7 et Windows Server 2008. Dans son bulletin de sécurité associé à la CVE-2022-30190 (Follina), la firme de Redmond précise : «Microsoft recommande vivement aux clients d’installer les mises à jour afin d’être entièrement protégés contre cette vulnérabilité. Les clients dont les systèmes sont configurés pour recevoir des mises à jour automatiques n’ont pas besoin de prendre d’autres mesures.». Par ailleurs, Microsoft invite ses clients à installer la mise à jour dès que possible. C’est compréhensible puisque cette vulnérabilité est exploitée activement dans le cadre d’attaques informatiques, notamment par les groupes de cybercriminels TA413 et TA570. L’article est consultable sur le site d’IT-Connect.

Comprendre et Appliquer la protection des données

Dalibo vient de mettre la touche finale à PostgreSQL Anonymizer, une solution qui permet d’anonymiser les données à la source. Cet outil clé pour la mise en œuvre d’une stratégie de privacy by design a su intéresser la DGFiP et bioMérieux. La plupart des outils d’anonymisation utilisent le principe de l’ETL (Extract, Transform, Load), qui consiste à se connecter à la base de données, à en extraire les informations voulues puis à les anonymiser. Le traitement visant à se conformer au RGPD est donc fait lors de la phase d’exploitation de la donnée et non dans la base de données elle-même. « Avec cette méthode, on sort la donnée de PostgreSQL. Pour des raisons de sécurité, nous préférerions que ce soit PostgreSQL qui anonymise lui-même les données et non un outil externe. » Avec PostgreSQL Anonymizer, les architectes de base de données peuvent dès la conception préciser les règles de masquage à appliquer à telle ou telle colonne de la base de données, recollant ainsi au principe de privacy by design prôné par le RGPD. L’architecte de la base de données est en mesure de repérer les identifiants indirects et de préciser comment les protéger. Et lorsqu’une nouvelle technique permet d’identifier une personne, elle est remontée à l’administrateur de la base de données, afin qu’il crée une règle adaptée. Règle qui sera alors globale et intégrée directement dans le modèle de données, et non uniquement appliquée lors du traitement incriminé. PostgreSQL Anonymizer 1.0 est accessible gratuitement, sous licence open source, depuis le site du Dalibo Labs. N’hésitez pas à consulter l’article de ZDNet.

Opérez votre conduite du changement avec brio et optez pour un service clé en main d’intégration et d’accompagnement dans le cadre de votre adoption des solutions collaboratives Microsoft 365

I – Construire

II – Communiquer

III – Migrer

IV – Engager

V – Mesurer

VI – Assister et produire

Pour en savoir plus sur la gestion de vos données personnelles et pour exercer vos droits, vous pouvez consulter notre Politique de Confidentialité.

En cliquant sur « Envoyer le formulaire », vous acceptez que vos données personnelles soient traitées par CYLLENE pour répondre à votre demande.

Conformément à la loi n° 78-17 du 6 janvier 1978 relative à l’informatique, aux fichiers et aux libertés telle que modifiée, et au Règlement (UE) 2016/679 du Parlement Européen et du Conseil du 27 avril 2016, vous pouvez exercer votre droit d’accès, de rectification, d’opposition, d’effacement et de portabilité en envoyant une demande écrite accompagnée d’un justificatif d’identité valide à dpo@groupe-cyllene.com ou DPO – CYLLENE – 93/99, rue Veuve Lacroix 92000 Nanterre.

Merci pour votre message. Nous allons en prendre connaissance et revenons vers vous dans les meilleurs délais. Préparez-vous à grimper en haut du sommet !

C’est compris