Cyllene participe à la 18ᵉ édition du Salon Energaïa, au Palais des Expositions de Montpellier, pour rencontrer plus de 22 000 visiteurs engagés dans la transition énergétique !

Retrouver nos équipes techniques et commerciales sur le stand A23 – Hall A6 pour une immersion dans les solutions de connectivité SD-WAN souveraine : conçues avec expertise et déployées avec passion au services des acteurs des énergies renouvelables.

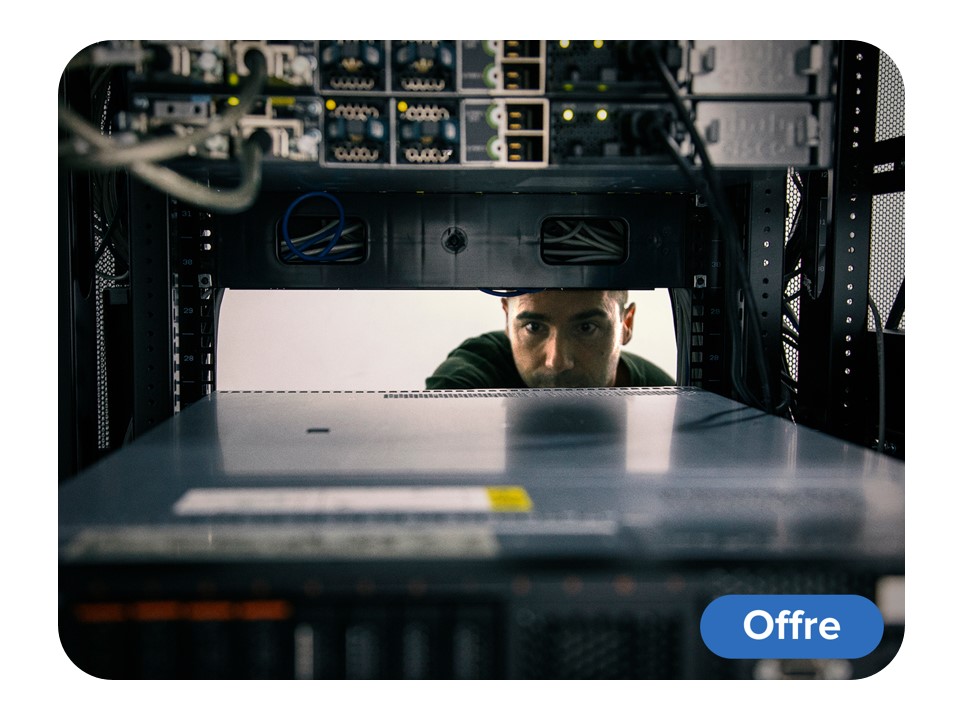

🔵 Rencontrez nos experts passionnés…et passionnants.

Découvrez notre savoir-faire en connectivité et échangez directement avec ceux qui conçoivent, pilotent et optimisent nos architectures.

⚪️ Partagez vos enjeux d’interconnexion.

Exposez vos besoins, vos sites, vos contraintes : nous vous ferons tester l’agilité et l’intelligence de nos solutions SD-WAN souveraines.

🔴 Profitez d’un moment convivial lors de notre apéros’stand !

Parce que la technologie est encore meilleure lorsqu’elle crée du lien, rejoignez-nous pour un moment chaleureux en fin d’après-midi.

🍷🥖 En fin d’après-midi, nos experts vous serviront la « connectivité » qu’il vous faut… sur un plateau !

Un moment unique 100% gourmand et 100% « connexion » humaine à ne pas manquer.

👉 On vous attend sur

le stand A26 Hall 6 !

Du mercredi 10 décembre 2026 de 9h à 18h

au jeudi 11 décembre 2026 de 9h à 17h

au Parc Exposition de Montpellier

Route de la Foire – 34 470 Pérols